美国时间23号,也就是时间的昨天,一年一度的Blackhat正式开始了,到美国时间27日,Blackhat和Defcon将无缝转接。

不过尽管这件事情算是拉开了汽车行业信息安全话题的序幕,但是因为的实现需要物理接触,大大降低了发生的可能,最终效果并不如计划得理想。

于是在两年后,他们就放出了远程控制的研究结果,最终导致了业内第一起因为信息安全而进行的召回事件。这件事情对于克莱斯勒来说应该算是绝对的「黑历史」了,但是对于汽车行业来说却有重大的意义:这些白帽黑客们终于让车企们开始关注信息安全这个话题。随后爆发出的一系列问题,汽车制造商们都在担心被“点名”。

也是在这一年,信息安全事件大爆发,在Blackhat和Defcon上,黑客们组团对汽车行业发起冲击。而这个爆发的时间点也很微妙。

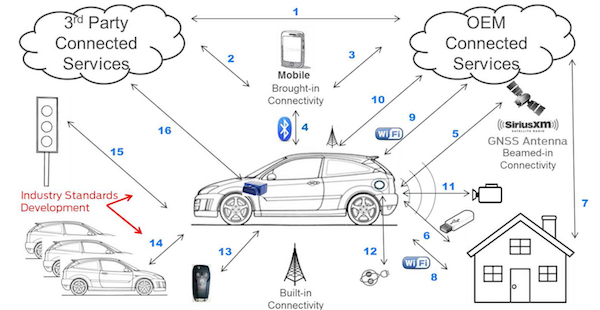

自然有黑客们对汽车愈加关注的成分在,但是更深层次的原因还在于这个时间点上汽车发生的一些变化给了他们「可趁之机」。车联网在2013年开始成为热门,到了2015年,市场上已经有不少提供车载信息服务的量产车型,方式多种多样,可以查看车辆状态信息或者是远程控制车辆的手机App在逐渐变为标配,车辆上开始提供Wi-Fi热点,车载系统本身也可以联网。

联网的汽车出现了,但是措施却没有跟上,一如互联网刚刚出现的时候。这在黑客眼里,基本上就是空门大开,处处是漏洞:

2.车载端,在信息娱乐系统与车辆底层系统之间缺少措施,可以从信息娱乐系统进入到车辆底层系统,进而控制车辆,克莱斯勒的召回事件就是个典型事件

4.通讯过程,如果这个过程没有一些防护措施,那么很容易被盗取、或者重放通讯的内容,从而获得车辆上的信息数据或者控制权

细数2015年中过招的汽车制造商,出现的问题基本都涵盖了以上四个方面,也就是说,在开发过程中,少有汽车制造商考虑到这些问题,或者说考虑得不够全面,防护措施不到位。

不过,到了2016年,似乎信息安全的关注度在减少。Charlie和Chris被招安了,虽然再次对Jeep下手,但是这次的目的是为了给出一份详尽的,全面介绍汽车上可能存在的漏洞。日产和三菱在这一年被点名,不过没有再出现召回事件,表面上看上去,依然关注这个话题还是黑客们。

信息安全的话题在汽车行业真的沉寂了么?答案其实是否定的,如果说汽车行业不关注这个话题,那还真是小看了黑客们的努力。

其实早在2013年的普锐斯事件之后,就开始有咨询公司接到汽车信息安全的咨询业务订单;2015年的一系列事件加快了这个步伐:能够看到此前从事互联网或移动互联网安防的开始转战到汽车行业;出现了一些信息安全的初创企业;在各类车联网论坛和展会上,OTA技术被提及的频率在增加;行业机构也在研究信息安全的相关标准;到今年,一些传统的汽车零部件供应商也正在准备提供信息安全的产品或者服务……

那么,信息安全防护措施开始出现在汽车上了么?不能完全说没有,至少克莱斯勒召回的车里是增加了一些内容的,所有被黑客们的问题也得到了修复,但是要说完善的防护体系与产品,答案也还是否定的。

汽车行业最为IT行业所诟病的一点,就是「慢」。导致慢的原因有很多,比如说标准的缺失,再比如说针对汽车的安防产品是否真的有效。其实已经有厂商提出安全架构、防火墙、入侵检测的工具,但是问题在于,这类产品用到汽车上,必须要经过测试,一方面是测试产品是否真正可行,所需要的测试工具也是现在行业所缺失的,另一方面还要验证可靠性、寿命等,需要花费时间。

除了时间成本之外,人力物力财力成本也在汽车制造商的考核范围内。所以行业内在思考的一个问题是,究竟信息安全值得多少投入?是需要将现有的架构全部从来,还是带上一个OTA就可以了?从信息安全角度来说,没有100%的安全,但是可以通过增加门槛让黑客的投入产出比下降从而放弃活动。那么汽车上有哪些内容是存在风险的,这些内容值得多少投入?在现实生活中出现黑客的可能性有多大?

对于这些问题的回答,不同的企业可能会有不同的答案,而这些答案则会影响信息安全技术的最终部署过程。

推荐: